图片来源:PeiQi0

海康威视(HIKVISION)广泛部署的安全管理平台applyCT(原HikCentral)近日曝出高危漏洞,编号为CVE-2025-34067(CVSS v4评分10.0)。该漏洞源于Fastjson库的反序列化缺陷,攻击者可在无需身份验证的情况下实现远程代码执行(RCE),危及大量监控基础设施安全。

applyCT是海康威视面向商业、政府和工业领域开发的集中式安全管理平台,用于大规模监控安防设备。其先进的分析功能和可扩展架构使其成为高安全等级环境的热门选择。

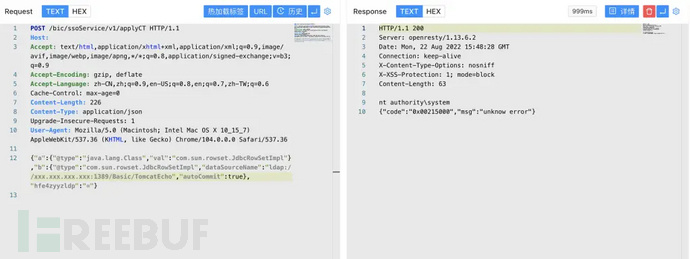

漏洞存在于applyCT组件的/bic/ssoService/v1/applyCT接口中,由于使用了存在缺陷的Fastjson版本(Java JSON解析库),其"auto-type"特性允许动态加载Java类。当配置不当时,攻击者可构造恶意JSON对象实例化任意类,最终在后台系统执行任意代码。

具体攻击链如下:

攻击者向目标端点发送特制POST请求

恶意JSON载荷触发JdbcRowSetImpl类的反序列化

系统连接攻击者控制的LDAP服务器加载恶意类

实现远程代码执行

概念验证(PoC)载荷示例:

POST /bic/ssoService/v1/applyCT Content-Type: application/json , "b":, "hfe4zyyzldp":"=" }

由于海康威视平台通常用于管理关键物理安全系统,该漏洞不仅涉及网络安全,还直接影响物理安全。成功利用可导致:

使用海康威视applyCT或HikCentral产品的组织应立即采取以下措施:

检查系统是否暴露/bic/ssoService/v1/applyCT接口

升级Fastjson库至安全版本或应用海康威视提供的补丁

非必要情况下隔离系统与互联网的直接连接

监控可疑的出站LDAP流量